Data la delicatezza e gravita degli argomenti trattati sinora è meglio ricordare la legge n. 547 del 1993, che regola i crimini informatici e l'accesso abusivo ad un sistema informatico o telematico (art. 615 ter), considerato come una forma particolare di violazione del domicilio, prevista nell'art. 614 c.p. viene, quindi, collocato, insieme agli artt.615 quater e 615 quinquies, nel novero dei «delitti contro l'inviolabilità del domicilio» - penalmente inteso come luogo dove l'individuo esplica liberamente la personalità in tutte le sue manifestazioni e nel quale sono contenuti i dati informatici di pertinenza della persona, ad esso estendendo la tutela della riservatezza della sfera individuale, quale bene anche costituzionalmente protetto (art. 14 cost.).

In parole povere anche se la sicurezza di un sistema informatico è rappresentata da una semplice scritta, che vieta a cliccare in un punto salvo espresso consenso del proprietario di un sistema informatico o sito web, nel momento in cui si infrange la volontà del proprietario del suddetto sistema informatico o sito web si commette una violazione di domicilio.

Infatti, l'art. 615 quater punisce, con la reclusione fino a un anno e con la multa fino a circa 5.000 euro, chiunque, al fine di procurare a sè o ad altri un profitto o di arrecare ad altri un danno, abusivamente si procura, riproduce, diffonde, comunica o consegna codici, parole chiave o altri mezzi idonei all'accesso ad un sistema informatico o telematico, protetto da misure di sicurezza, o comunque fornisce indicazioni o istruzioni idonee al predetto scopo.

L'art.615 quinquies che, “Diffusione di programmi diretti a danneggiare o interrompere un sistema informatico”, afferma che chiunque diffonde, comunica o consegna un programma informatico da lui stesso o da altri redatto, avente per scopo o per effetto il danneggiamento di un sistema informatico o telematico, dei dati o dei programmi in esso contenuti o ad esso pertinenti, ovvero l'interruzione totale o parziale, o l'alterazione del suo funzionamento, è punito con la reclusione fino a due anni e con la multa sino a circa 10.000 euro.

Il concetto di sicurezza informatica è collegato ad un complesso di accorgimenti logici, tecnici ed organizzativi finalizzati alla protezione della riservatezza, della integrità e della disponibilità delle informazioni, evitando la commissione di reati informatici e prevenendo eventi (anche fortuiti) o aggressioni in grado di danneggiare gli impianti.

La trasmissione a distanza dei dati su reti telematiche può essere illecitamente captata da terzi e può determinare:

- la lettura di informazioni da parte di soggetti non legittimati;

- l'invio di messaggi da parte di persona diversa da quella che appare essere il mittente (sostituzione di persona);

- l'alterazione di messaggi in trasmissione (manomissione delle informazioni);

- la cancellazione del messaggio senza il consenso del titolare;

- il blocco della linea o l'impedimento della comunicazione.

Il termine “sicurezza” indica la capacità di salvaguardare la riservatezza, l'integrità e la disponibilità dell'informazione (elaborata su computer, memorizzata su supporti di varia natura o trasmessa lungo canali di comunicazione) contrastando, efficacemente, ogni minaccia, sia di tipo accidentale sia di tipo intenzionale.

Dal Gennaio 2004, l'adeguamento al D.lgs. 196/03 Testo unico sulla Privacy, è obbligatorio per tutti coloro che effettuano trattamenti di dati personali, identificativi, sensibili e giuridici di adempiere a all'adeguamento delle misure minime di sicurezza sancite del vecchio D.p.r. 318/99, come indicato dalla legge 675/96 sulla privacy.

Per tutte le informazioni si può consultare il sito: http://www.garanteprivacy.it/

Alcune definizioni:

“Art. 4. Definizioni

1. Ai fini del presente codice si intende per:

a) "trattamento", qualunque operazione o complesso di operazioni, effettuati anche senza l'ausilio di strumenti elettronici, concernenti la raccolta, la registrazione, l'organizzazione, la conservazione, la consultazione, l'elaborazione, la modificazione, la selezione, l'estrazione, il raffronto, l'utilizzo, l'interconnessione, il blocco, la comunicazione, la diffusione, la cancellazione e la distruzione di dati, anche se non registrati in una banca di dati;

b) "dato personale", qualunque informazione relativa a persona fisica, persona giuridica, ente od associazione, identificati o identificabili, anche indirettamente, mediante riferimento a qualsiasi altra informazione, ivi compreso un numero di identificazione personale;

c) "dati identificativi", i dati personali che permettono l'identificazione diretta dell'interessato;

d) "dati sensibili", i dati personali idonei a rivelare l'origine razziale ed etnica, le convinzioni religiose, filosofiche o di altro genere, le opinioni politiche, l'adesione a partiti, sindacati, associazioni od organizzazioni a carattere religioso, filosofico, politico o sindacale, nonchè i dati personali idonei a rivelare lo stato di salute e la vita sessuale;

e) "dati giudiziari", i dati personali idonei a rivelare provvedimenti di cui all'articolo 3, comma 1, lettere da a) a o) e da r) a u), del d.P.R. 14 novembre 2002, n. 313, in materia di casellario giudiziale, di anagrafe delle sanzioni amministrative dipendenti da reato e dei relativi carichi pendenti, o la qualità di imputato o di indagato ai sensi degli articoli 60 e 61 del codice di procedura penale; ”

Qui riportiamo cosa si intende per misure minime di sicurezza nel D.l.g. 196/03:

“

CAPO II - MISURE MINIME DI SICUREZZA

Art. 33. Misure minime

1. Nel quadro dei più generali obblighi di sicurezza di cui all'articolo 31, o previsti da speciali disposizioni, i titolari del trattamento sono comunque tenuti ad adottare le misure minime individuate nel presente capo o ai sensi dell'articolo 58, comma 3, volte ad assicurare un livello minimo di protezione dei dati personali.

Art. 34. Trattamenti con strumenti elettronici

1. Il trattamento di dati personali effettuato con strumenti elettronici è consentito solo se sono adottate, nei modi previsti dal disciplinare tecnico contenuto nell'allegato B), le seguenti misure minime:

a) autenticazione informatica;

b) adozione di procedure di gestione delle credenziali di autenticazione;

c) utilizzazione di un sistema di autorizzazione;

d) aggiornamento periodico dell'individuazione dell'ambito del trattamento consentito ai singoli incaricati e addetti alla gestione o alla manutenzione degli strumenti elettronici;

e) protezione degli strumenti elettronici e dei dati rispetto atrattamenti illeciti di dati, ad accessi non consentiti e adeterminati programmi informatici;

f) adozione di procedure per la custodia di copie di sicurezza, il ripristino della disponibilità dei dati e dei sistemi;

g) tenuta di un aggiornato documento programmatico sulla sicurezza;

h) adozione di tecniche di cifratura o di codici identificativi per determinati trattamenti di dati idonei a rivelare lo stato di salute o la vita sessuale effettuati da organismi sanitari.

Art. 35. Trattamenti senza l'ausilio di strumenti elettronici

1. Il trattamento di dati personali effettuato senza l'ausilio di strumenti elettronici è consentito solo se sono adottate, nei modi previsti dal disciplinare tecnico contenuto nell'allegato B), le seguenti misure minime:

a) aggiornamento periodico dell'individuazione dell'ambito del trattamento consentito ai singoli incaricati o alle unità organizzative;

b) previsione di procedure per un'idonea custodia di atti e documenti affidati agli incaricati per lo svolgimento dei relativi compiti;

c) previsione di procedure per la conservazione di determinati atti in archivi ad accesso selezionato e disciplina delle modalità di accesso finalizzata all'identificazione degli incaricati.

Art. 36. Adeguamento

1. Il disciplinare tecnico di cui all'allegato B), relativo allemisure minime di cui al presente capo, è aggiornato periodicamente con decreto del Ministro della giustizia di concerto con il Ministro per le innovazioni e le tecnologie, in relazione all'evoluzione tecnica e all'esperienza maturata nel settore.“

La certificazione di sicurezza, attualmente, ritenuta la migliore è più completa è la BS 7799 emessa dal BSI (British Standard Institution), infatti è una normativa che comprende le policies di best practice (miglior pratica) ed una serie di 127 controlli da effettuare cercare di rendere il proprio sistema informativo il più sicuro possibile.

Si parla di “possibile” e non di “certo” poiché un “un computer sicuro è un computer spento e inabissato in fondo all'oceano”, bisogna sempre ricordare l'assunto che la sicurezza al 100% non esiste !

Tutto ciò che gravita attorno alla sicurezza è sempre legato ai mezzi usati per attuarla ma anche agli esseri umani che usano le risorse da proteggere e si sa che, anche ammettendo di avere dei mezzi perfetti, gli uomini non lo sono.

Pensiamo ad un impiegato, egli può essere: ricattabile, corruttibile, distratto, ingenuo, frustrato ecc. ecc.

Quindi anche se si spendono milioni di euro per proteggersi, non si potrà mai avere garanzie che gli uomini saranno sempre il punto debole.

Tra le pratiche di sicurezza consigliate dalla BS 7799 ci sono anche tutte le contrattualistiche da redigere con gli outsourcing e con i dipendenti, compresi i famosi “Not disclosure agreement” (i patti di non divulgazione), ma diciamo la verità, nel 2004 è stato diffuso un pezzo del “blindatissimo” codice sorgente di Windows, evidentemente il punto debole della catena di sicurezza è stato l'essere umano.

Uno degli assunti fondamentali della sicurezza è:

“una catena è forte quanto il suo anello più debole”

quindi tutto quello che bisogna fare per mettersi al sicuro, il più possibile, è rafforzare al massimo l'anello più debole.

Un'altra politica fondamentale è:

“tutto ciò che non è espressamente permesso è vietato”

Quest'ultima affermazione è, a volte, troppo conservativa, e spesso adottarla significa rendere la vita complicata, pensiamo se si dovesse adottare una politica così restrittiva negli aeroporti o nelle aziende, si formerebbero situazioni insostenibili.

D'altro canto non si può adottare la politica:

“tutto ciò che non è vietato è permesso”

poiché troppo “aperta”, quindi, come sempre, la sicurezza, va adeguatamente bilancianta, sia con gli investimenti economici sia con le politiche, in modo da non rendere la vita troppo difficile.

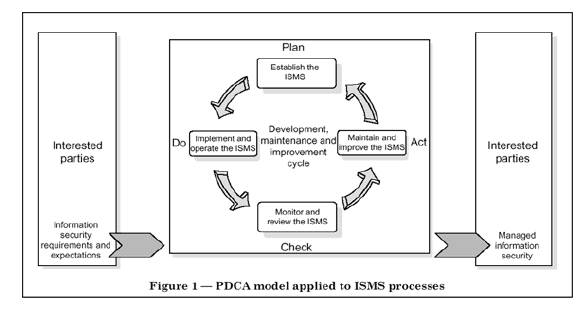

Il successo della BS 7799 è dato dall'armonizzazione con gli Standard relativi a Qualità ed Ambiente, ed il miglioramento delle fasi relative alla verifica ed il controllo, tramite la definizione del modello “PDCA” (Plan Do Check Act) rappresentato nel diagramma sottostante.

Lo standard segue un approccio simile a quello degli standard della serie ISO9000 per la certificazione di qualità di un'azienda.

I concetti di politica di qualità e di sistema di gestione della qualità sui quali tali serie si basa, sono sostituiti da quelli di politica di sicurezza dell'informazione e di sistema di governo della sicurezza dell'informazione o ISMS ( Information Security Management System) o SGSI (Sistema di Gestione della Sicurezza dell'Informazione).

La politica di sicurezza è la specificazione ad alto livello degli obiettivi di sicurezza (espressi,come di consueto in termini di volontà di salvaguardare la riservatezza, l'integrità e la disponibilità dell'informazione in presenza di minacce) che l'organizzazione si propone di conseguire.

L'ISMS, è la serie di procedure e contromisure adottate per mantenere fede alle politiche di sicurezza adottate.

La Parte 2 dello standard BS 7799 propone il modello di ISMS schematizzabile come in Fig. 1.

Si tratta di un modello dinamico nel quale vengono individuate 6 fasi di analisi e gestione del problema.

I risultati delle analisi e le scelte di gestione vengono permanentemente messe in discussione in modo da garantire la capacità dell'azienda di mantenere nel tempo la sicurezza del proprio patrimonio informativo anche in presenza degli inevitabili cambiamenti dovuti a fattori esterni o interni all'azienda stessa.

Fig. 1 - Il modello di ISMS proposto dallo standard BS7799

La Parte 1 dello standard è un elenco di funzioni di sicurezza (controlli) di tipo organizzativo,

logico, fisico, che costituiscono la prassi corrente per garantire la sicurezza dell'informazione in

ambito industriale. Lo standard propone un insieme di 127 controlli/contromisure raggruppate in 10 categorie:

• Security policy

• Security organization

• Asset classification and control

• Personnel security

• Physical and environmental security

• Communications and operations management

• Access control

• System development and maintenance

• Business continuity management

• Compliance

L'insieme dei controlli prescelti costituisce una sorta di regolamento di sicurezza che l'azienda si

impone di rispettare. I controlli prescelti dovranno, pertanto, essere realizzati: attraverso

meccanismi hardware o software (sistemi di autenticazione tramite password e/o smart-card,

prodotti per la protezione crittografica dei dati, firewall, etc.), nel caso dei controlli attuati

mediante misure di sicurezza di tipo tecnico; attraverso l'installazione di sistemi anti-intrusione,

telecamere, casseforti, contenitori ignifughi, etc. nel caso dei controlli che richiedono misure di

sicurezza fisiche; attraverso la creazione di apposite strutture o cariche aziendali e la definizione di

precise procedure per la messa in atto dei controlli di tipo procedurale (ad esempio l'istituzione del

forum aziendale per la gestione della sicurezza dell'informazione, l'affidamento dell'incarico di

indottrinamento periodico del personale, le procedure per l'accettazione di visitatori all'interno

dell'azienda, etc.).

La sicurezza delle informazioni, secondo la BS 7799, deve considerare:

a) CONFIDENZIALITÀ: assicurarsi che le informazioni siano accessibili solo alle persone autorizzate

b) INTEGRITÀ: salvaguardare l'accuratezza e la completezza delle informazioni e dei loro metodi di elaborazione

c) DISPONIBILITÀ: assicurarsi che le persone autorizzate abbiano accesso alle informazioni

Ci sono tre principali sorgenti di rischio:

1) identificare chi deve aver accesso alle informazioni, così da poter valutare le possibili minacce dovute di autorizzazioni concesse per l'accesso.

2) Gli statuti e contratti legali che un'organizzazione e i suoi partners stipulano per l'accesso alle informazioni.

3) I principali obbiettivi e caratteristiche per l'elaborazione delle informazioni che un'organizzazione ha sviluppato.

Un documento di policy della sicurezza delle informazioni deve essere pubblicato e comunicato a tutti gli impiegati ed al manager dell'informazione e nel manuale devono essere incluse almeno le seguenti guidelines:

a) Una definizione di information security (una definizione di sicurezza delle informazioni, i suoi principali obbiettivi e lo scopo e l'importanza di un meccanismo di condivisione dell'informazione)

b) Una delineazione dell'intento del management, che applica i traguardi e i principi della Information Security.

c) Una breve spiegazione delle politiche di sicurezza, i principi e gli standard, per esempio:

1) Allineamento con le richieste legali e contrattuali

2) Educazione alla sicurezza

3) Prevenzione e individuazione di virus e altri software dannosi

4) Continuità della gestione del business

5) Conseguenze delle violazioni della politica di sicurezza

d) Una definizione delle responsabilità generali e specifiche per la gestione della sicurezza delle informazioni, includente rapporti sugli incidenti di sicurezza

e) Referenze alla documentazione sulla sicurezza fornita, che deve essere "scalabile", ossia aggiornabile alle nuove minacce alla sicurezza e alle infrastrutture tecniche ed organizzative. Ci deve essere un aggiornamento periodico schedulato.

Ci deve essere un management team responsabile della sicurezza che deve decidere i cambiamenti e le nuove politiche di sicurezza, monitorare e rapportare.

Assets (beni, dati o informazioni):

a) Ogni sistema individuale dovrebbe essere identificato e chiaramente definito per l'accesso alle informazioni

b) Il manager responsabile deve approvare ogni asset e processo di sicurezza e deve documentarlo.

c) I livelli di autorizzazione devono essere chiaramente definiti e documentati

UPGRADE:

Ogni aggiornamento di software o processo informativo deve essere documentato e studiato (nuovi software, hardware e accessi esterni)

ACCESSO ESTERNO:

Ogni accesso alle informazioni da parte di esterni deve contrattualizzato e definito. Bisogna definire i livelli d'accesso alle informazioni per ogni singolo utente e definire un monitor per la tracciabilità delle azioni compiute da ognuno di essi.

Realizzare un inventario degli assets.

CLASSIFICAZIONE DELLE INFORMAZIONI

Ogni informazione deve essere classificata per determinare il livello di accesso e di importanza per l'azienda/ente.

Esse devono anche essere etichettate e gestite in base alla loro classificazione.

CLASSIFICAZIONE DEL PERSONALE

Ogni ruolo deve essere classificato con un livello di responsabilità e di accesso all'informazione, il tutto regolamentato con contratti ed accordi confidenziali.

Il personale deve essere addestrato ai processi di sicurezza.

RISPONDERE AGLI INCIDENTI E MALFUNZIONAMENTI:

1) Rapportare appena possibile gli incidenti di sicurezza

2) Rapportare le debolezze riscontrate nel sistema di sicurezza

3) Imparare dall'incidente

4) Definire delle sanzioni disciplinari per chi ha violato le regole di sicurezza

DEFINIRE LE AREE DI SICUREZZA:

Le aree di sicurezza possono essere, fisiche o logiche/virtuali, ognuna di esse deve avere accessi controllati e consentiti solo al personale autorizzato.

SICUREZZA DELLE INFRASTRUTTURE:

Assicurarsi della sicurezza del sito, dell'hardware, delle unità di backup energetico, cablature e distruzione documenti.

REGOLE GENERALI:

Ripulire la propria scrivania per non lasciare informazioni sensibili agli occhi di tutti.

Non disistallare/istallare software senza autorizzazione.

Segregare tutte le password e le autorizzazioni.

Istallare anti-virus e software di protezione da accessi non consentiti.

Effettuare back-up di tutte le informazioni periodicamente.

Tracciare ogni mezzo di memorizzazione removibile

Distruggere attentamente i mezzi di memorizzazione da buttare.

Sincronizzazione degli orologi di tutti i terminali col server.

Audit di ogni accesso al terminale tramite log-on e log-off.

Log-off automatico dopo un periodo di inattività determinato.

Chiusura di ogni porta inutile al sistema.

Controllo degli accessi remoti e crittografica di alcuni documenti importanti.

Controllo generale e allarmi vari su accessi non consentiti e restrizione dei poteri degli users sui files di sistema.

Preparare un Disaster Recovery Plan (Piano di ripristino del sistema da un disastro)

Preparare dei Business Continuity Plan (Piano di Continuità dell'Attività dell'azienda), che si differisce dal D.R.P. poiché è di più ampio respiro e non di stretta emergenza, insomma il D.R.P. è paragonabile al Pronto Soccorso mentre il B.C.P. è paragonabile al ricovero e all'assistenza.