Di seguito tutti gli interventi pubblicati sul sito, in ordine cronologico.

Di Admin (del 18/11/2009 @ 13:25:00, in Annunci, linkato 2185 volte)

Caine 1.5 - nome in codice "Shining" è finalmente online e ci rimarrà a lungo

In sostanza è un lieve miglioramento della release Caine 1.0, che però era doveroso pubblicare, in attesa di una Caine 2.0, che porterà delle sostanziali novità (anche grazie ai rinnovamenti dei tools).

Un ringraziamento a tutto il Team internazionale di Caine da parte mia e di Denis Frati, che ci siamo veramente sfiancati per portare la release 0.5 alla 1.5.

E un grazie a tutti gli utenti di questa distribuzione!

http://www.caine-live.net

Qualcuno decide di seguire un cammino professionale per vari motivi, passioni infantili, un film che gli ha cambiato la vita, un'illuminazione sulla via per Damasco ed altre amenità.

I soggetti "X"

Chiameremo "soggetti X" tutti coloro che presi da un demone, completamente compatibile con la loro personalità, i loro sogni, la loro mente, iniziano a studiare, lavorare, fare esperienza lungo un cammino ben preciso, cercando, limitatamente alle loro capacità, di raggiungere l'eccellenza.

Costoro sono in genere preparati, volenterosi, pieni d'entusiasmo e voglia di fare, a volte riescono a raggiungere i propri obbiettivi, altre volte no, a volte per fattori esterni, per fortuna, per merito, in ogni caso saranno le persone giuste nei posti giusti.

I soggetti "Z"

Chiameremo i "soggetti Z" tutti coloro che non sono stati presi da un demone particolare, ma come foglie in balia del vento, sono stati portati su strade non perfettamente compatibili con la loro personalità e mente.

Costoro saranno sempre apatici, grigi, senza entusiamo ed incapaci di raggiungere obbiettivi eccelsi.

Quest'ultimi tendono, prima o poi, ma anche mai, a cambiare pelle, ad invadere altri settori, auto-referenziandosi e credendo di essere le persone giuste al posto giusto.Raramente tra i soggetti Z ci sono delle vere perle, che per una serie di motivi di vita e di scelte più o meno sbagliate si sono ritrovati per anni chiuse nella loro ostrica, finchè per una casualità o per scelta, hanno incotrato il loro demone, quello giusto, quello che li porterà ad esprimere al massimo le loro facoltà e potenzialità, ma come ho detto, spesso l'avverbio dominante in questo specifico... Continua a leggere...

Il seminario "SCENA DEL CRIMINE: INDAGINI, PROFILING, COMPUTER FORENSICS" tenutosi oggi (28/11/2009), è stato veramente un successone...

Oltre 100 persone (avvocati, magistrati, forze dell'ordine, investigatori privati, consulenti e semplici appassionati), hanno gremito la sala dell'Hotel S. Domenico, per ascoltare in nostri interventi.

Un pubblico veramente attivo e simpatico!

Per me è stato un onore conoscere il giudice Pietro Errede ed il Dott. Luciano Garofano (ex comandante dei R.I.S. di Parma), col quale ci siamo lasciati in ottimi rapporti e progetti.

Walter Paolicelli è stato veramente in gamba ad organizzare tutto e tutto è andato splendidamente, dall'accoglienza in albergo alla cena e pranzo.

Con l'introduzione dell'Avv. Emilio Nicola Buccico e la moderazione del giudice Errede gli argomenti trattati sono stati:

Lo stato dell'arte delle investigazioni e dei consultenti tecnici/periti:

Garofano: "Nelle indagini scientifiche siamo in ritardo"

Mi sono trovato in perfetta sintonia con tutto ciò che ha detto Garofano, c'è un gap pazzesco tra i giudici/avvocati/PM e i tecnici, questo si riflette anche sulle scelte dei periti, che devono operare sui casi in oggetto d'indagine, per non parlare del linguaggio della scienza ancora estraneo a moltissimi.

Poi è stata la volta dell'Avv. Walter Paolicelli che ha parlato del criminal profiling, puntando l'attenzione sul metodo induttivo e sul software Key Crime. Io e Walter ci siamo confrontati sui metodi deduttivo Vs. induttivo, poichè nel campo della digital forensics, personalmente, credo sia più valido il metodo deduttivo.

Il mio intervento è stato su una panoramica sulla digital forensics, il problema della scelta del tecnico e sul come si misurano le competenze, la mancanza di un protocollo rigido e di regole ben definite e poi un breve e veloce escursus sulle best practices e CAINE.

Ha chiuso i lavori l'Avv. Rocco G. Massa, con una overview sulle truffe online, antiche d'origine ma attuate coi mezzi moderni. Molto simaptico è stato l'ascolto di una telefonata tra un truffatore ed un truffato, dove il truffatore sfotteva apertamente il truffato, che rischiava un infarto dalla rabbia!

Nota personale: sono stato molto contento di conoscere tanta gente che segue questo BLOG e la mailing list di CFI. Ci sono state tante proposte di replicare eventi come questo in altre parti d'Italia, con Università e voglia di fare ed andare avanti! Bene...non mi aspettavo che quelle 4 cose che ho prodotto per la computer forensics avessero tanto seguito ed affetto...mi fa molto piacere...GRAZIE A TUTTI!

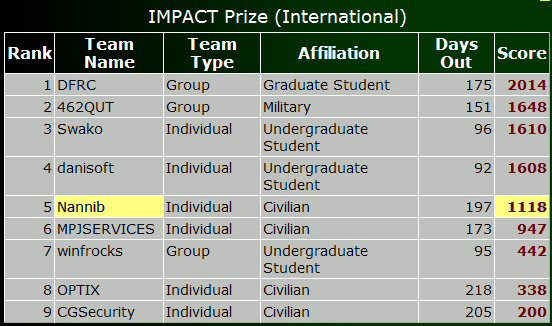

Devo dire che per l'impegno che ci ho messo, davvero poco e frettoloso, sono VERAMENTE CONTENTO ED ORGOGLIOSO di essermi classificato al 5 (Quinto posto) alla DC3 Challenge (la sfida del Dipartimento della Difesa USA sui cybercrimes) nella categoria IMPACT (cittadini extra USA) e 22-esimo nella classifica generale sui 44 finalisti.

http://www.dc3.mil/2009_challenge/stats.php#IMPACT

dd if=/dev/auguri of=/home/buon2010.year conv=noerror count=365 bs=1

mount -t newyear -o rw /dev/luckyman /home/mylife

Di Admin (del 07/01/2010 @ 19:16:15, in Annunci, linkato 3659 volte)

Corso e Laboratorio di Sicurezza Informatica e Computer Forensics

Corso pensato per professionisti del settore informatico e tecnico interessati ad approfondire le proprie conoscenze sulla Sicurezza Informatica e sulle procedure teoriche e pratiche di Informatica Forense. Saranno oggetto del corso gli aspetti relativi all'identificazione, al repertaggio corretto delle fonti di prova, all'analisi ed alla presentazione delle conclusioni. Parte pratica di laboratorio, basata sul software Open Source. Al termine del corso verrà rilasciato il Certificato di partecipazione ufficiale e la tessera dell'associazione World Wilde Crime valida per un anno

Se si deve acquisire un hard disk in maniera forense, ossia con tutti i crismi necessari al fine di garantire che la copia sia identica all'originale, a tutti quelli che operano nel settore viene subito in mente l'uso di DD, DCFLDD o DC3DD (nel mondo Open Source GNU/Linux), con le classice opzioni e parametri.

Gli approcci sono due:

1) Ottimistico (consideriamo il disco sano e tutti i settori sani)

2) Pessimistico (consideriamo che il disco abbia qualche settore danneggiato)

Nel caso in cui l'approccio ottimistico sia sconfessato, perchè durante l'acquisizione ci si ritrova con degli errori di lettura, allora si tenderà a porsi nell'ottica pessimistica, a volte anche ricominciando tutto d'accapo.

Esaminiamo gli scenari:

dd if=/dev/sdb of=/media/sdc1/disco.dd conv=noerror,sync bs=32K

Il suscritto comando leggerà blocchi da 32Kb dal disco /dev/sdb e scriverà sul disco destinazione /media/sdc1 (montato in scrittura) il file disco.dd, l'opzione conv=noerror,sync serve a due cose:... Continua a leggere...

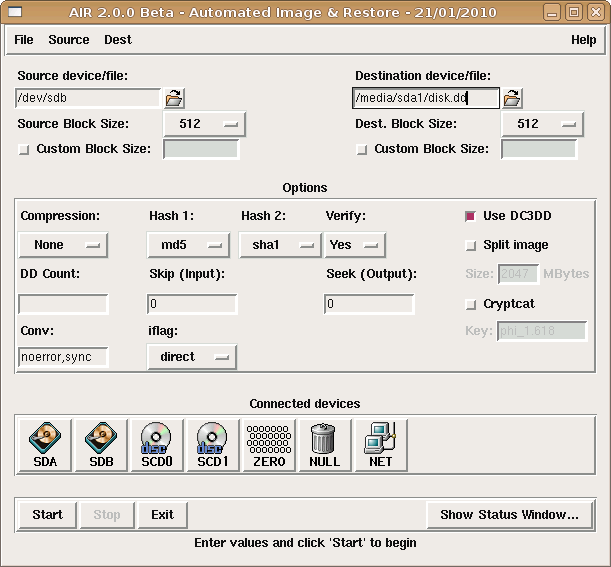

AIR 2.0.0 rilasciato:

http://www.nannibassetti.com/dblog/articolo.asp?articolo=99

Ciao a tutti,

ho modificato il famoso AIR (Automated Image and Restore) di Steve Gibson, per farlo girare non più con dcfldd ma con DC3DD, doppio hash, iflag=direct e qualche altra cosina...

Ho l'installer che mi ha inviato Gibson (entusiasta delle mie modifiche), tutto sembra funzionare, però siamo in una fase di testing prima di lanciarlo online...

Chi vuole, può testarlo (inviatemi una mail con nome e cognome) e farmi un feedback su eventuali cose che non vanno.

Nel README ci sono le istruzioni, per chi non ha mai installato AIR.

Contattatemi per ricevere l'installer (LINUX ONLY)

AIR 2.0.0 rilasciato:

http://www.nannibassetti.com/dblog/articolo.asp?articolo=99

Grazie PS: ricordatevi di installare DC3DD sui vostri sistemi!

Di Admin (del 01/02/2010 @ 19:29:02, in Annunci, linkato 2527 volte)

Il 27/02/2010 terrò un seminario presso l'ordine degli Ingeneri di Cosenza:

| Introduzione alla computer forensics |

|

Il corso è pensato per professionisti del settore dell’informazione interessati ad approfondire le proprie conoscenze sulle procedure teoriche e pratiche di Informatica Forense. Saranno oggetto del corso gli aspetti relativi all'identificazione, al repertaggio corretto delle fonti di prova, all'analisi ed alla presentazione delle conclusioni. Parte pratica di laboratorio, basata sul software Open Source.

L'obbiettivo del corso è quello di fornire delle solide fondamenta per intraprendere attività nel mondo dell'investigazione digitale, materia in continua trasformazione e divenire.

Requisiti

Buona conoscenza del sistema operativo Windows, basi di Linux e dei concetti base sui File System.

Il corso avrà luogo, presso la sede dell’Ordine (Via Massaua, 25 COSENZA), sabato 27 febbraio 2010 dalle 11.00 alle 18.00, per complessive 6 ore di formazione d’aula.

Per gli iscritti all’Ordine degli Ingegneri di Cosenza la partecipazione al seminario è gratuita, per i non iscritti la quota d’iscrizione è paria ad euro 50,00. Il pagamento avverrà in contanti o mezzo assegno intestato alla Fondazione Mediterranea per l’Ingegneria. Sarà rilasciata ricevuta fiscale o fattura.

Per tutti gli interessati è obbligatorio accreditarsi sul form online raggiungibile cliccando sul link iscriviti che trovi nella pagina iniziale del seminario.

Si invita a LEGGERE ATTENTAMENTE prima di effettuare l’iscrizione.

IL TERMINE PER L'ISCRIZIONE AL CORSO E' IL 22 FEBRAIO 2010

|

Per Informazioni:

http://www.ordineingegnerics.it/Index.aspx?idsez=15&idcat=14&idCon=14&module=complete

CAINE & DEFT a confronto su rivista Linux+

E' scritto in Spagnolo, però si capisce...un'approfondita disamina delle due uniche distro forensics gratis ed aggiornate rimaste al mondo:

LINUX+

Buona lettura

|

|

Ci sono 214 persone collegate

|

<

|

luglio 2024

|

>

|

L |

M |

M |

G |

V |

S |

D |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|

|

|

|

| |

|

|

|

|

|

|

|