Di seguito tutti gli interventi pubblicati sul sito, in ordine cronologico.

Oggi per diletto ho provato a capire come estrarre le chat da WhatsApp installato su un telefonino Android.

Prima di tutto bisogna sfogliare le directory del telefono e giunger qui:

/sdcard/WhatsApp/Databases/msgstore.db.crypt

Il database msgstore.db.crypt è un db sqlite criptato, ma cercando su Internet si scoprono almeno due sistemi semplici e veloci per decriptarlo:

openssl enc -d -aes-192-ecb -in msgstore.db.crypt -out msgstore.db -K 346a23652a46392b4d73257c67317e352e3372482177652c

Dove la chiave è

346a23652a46392b4d73257c67317e352e3372482177652c

ed il file di output è il database in chiaro msgstore.db, che possiamo aprire e consultare con un qualsiasi programma, che legge i db sqlite, come SQL Lite database browser.

Il secondo sistema è un programma in Python, che genera un report in HTML:

http://blog.digital-forensics.it/2012/05/whatsapp-forensics.html (Zena Forensics).

Le cose strane sono due:

1) Non ci sono tutti i messaggi, per esempio alcuni si fermano a fine Giugno, altri arrivano fino a Luglio, ma non fino all'ultimo messaggio.

2) Ho provato a cancellare qualche messaggio e nonostante sul blog di Zena Forensics dicano che non è possibile recuperare i messaggi cancellati, dopo il decrypting quei due messaggi sono ancora visibili.

Analizzando i contenuti delle tabelle dell'SQL Lite DB msgstore.db, non noto nemmeno dei flag che indichino se i messaggi sono i status di deleted o active....

Quindi chiedo alla rete, qualcuno ne sa qualcosa?

UPDATE 03/Agosto/2013

Da un contributo di un utente di CFI si è giunti a conclusione che il msgstore.db.crypt è solo un db di backup non completo, mentre il vero db è msgstore.db ed è in chiaro e raggiungibile solo col telefono rootato o col dump fisico con strumenti come UFED.

/data/data/com.whatsapp/database

Era immaginabile, ma speravo che per una volta non vi fosse bisogno di esser root, ma bastava il db raggiungible da user.

Bye

Nanni Bassetti - http://www.nannibassetti.com

Di Admin (del 07/09/2013 @ 10:17:10, in Annunci, linkato 5465 volte)

Di Admin (del 24/09/2013 @ 13:45:27, in Annunci, linkato 3322 volte)

Di Admin (del 05/11/2013 @ 11:49:35, in Annunci, linkato 37860 volte)

Iscrizioni e programma completo qui:http://www.opensourceday.org/2013/?mid=3In particolare:Percorso Forensics (Aula 0)10:00 – 10:15 Introduzione conferenzieri e progetti italiani D.E.F.T. e CAINE (Pubblico Ministero Procura Udine Sost.Proc. Dott. Andrea Gondolo)10:30 – 11:15: Wibbly wobbly timey wimey stuff. Uso delle timelinenell'analisi forense (Dott. Davide Gabrini aka Rebus)11:15 – 11:45: Coffee break11:45 – 12:30: Mobile Forensics con strumenti Open Source (Dott. PaoloDal Checco)13:30 – 14:15: OS Intelligence (Dott. Alessandro Rossetti aka Sitticus)14:30 – 15:15: Il problem solving nella digital forensics tramitestrumenti open source (Dott. Nanni Bassetti)iscrivetevi numerosi (anche per avere il vostro attestato di partecipazione)

Di Admin (del 09/11/2013 @ 12:38:27, in Annunci, linkato 36728 volte)

Il 19 Novembre parlerò su "l’utilizzo di trucchi per non essere rintracciati in rete" a Bari, chi volesse può iscriversi per un talk su un argomento a sua scelta qui per le tapper di Bari, trento e Genova.

Ieri durante una lezione, presso la scuola di GdF di Ostia, sull'uso del Cellebrite UFED e Physical Analyzer (thanks to Luca Governatori), insieme a tutta la classe (in gambissima), abbiamo fatto un po' di reverse engineering usando la visualizzazione esadecimale di Physical Analyzer del database della famosa app di messaggistica WhatsApp per Android, dato che il P.A. non visualizza i messaggi cancellati di WhatsApp, almeno su Android 4.1.2 del Samsung S3.

Il database è di tipo SqlLite 3.0 e si trova in:\data\com.whatsapp\databases\msgstore.db

Prima dell'acquisizione fisica tramite UFED Touch del mio Samsung S3 con Android 4.1.2, ho provveduto a cancellare due (il primo ed il terzo) messaggi di una conversazione dal mio WhatsApp, i due in figura:

Finita l'acquisizione ed ottenuto il file DumpData.bin, siamo andati ad aprire con il viewer esadecimale il file msgstoredb.db e a cercare le parole chiave dei messaggi cancellati, ottenendo una visualizzazione esadecimale come questa (in figura l'editor non è quello di P.A.):

Il messaggio si compone del numero del mittente, seguito da un numero, che rappresenta la data senza l'ora, del messaggio in Unix Epoch Time, ossia il numero di secondi passati dal 01/01/1970 alle 00:00:00, con una semplice conversione con programmi come DCode o http://www.epochconverter.com/, si ricava che il numero: 1385911713 è la data 01 Dec 2013 alle ore 15:28:33, quindi l'orario non è esatto.

Bisogna trovare la data e l'ora (timestamp) esatta di questo messaggio, facendo un po' di prove e confrontando con i messaggi in chiaro, scopriamo che i primi sei (6) byte successivi alla fine del testo del messaggio, rappresentano il timestamp dello stesso con data ed ora corretti.

Infatti preleviamo i 6 byte successivi del primo messaggio:

01 42 AE FF E8 20 e 01 42 AF 1F BA 5F e li traduciamo in decimale con la calcolatrice e poi convertiamo il numero in Unix Milliseconds Time, infatti qui il timestamp è in millisecondi e non in secondi, poi impostiamo DCode in UTC+1 (siamo in Italia in ora solare quindi UTC+1).

Stessa procedura per l'altro messaggio:

Concludiamo avendo estratto due messaggi cancellati, abbiamo ricavato il mittente, il destinatario, il testo ed il timestamp.

è stato divertente ed illuminante, spero serva a qualcuno ;).

Nanni Bassetti

http://www.nannibassetti.com

Di Admin (del 16/01/2014 @ 08:43:13, in Annunci, linkato 61756 volte)

CAINE 5.0 "Blackhole" is out!

Kernel 3.8.0-35Based on Ubuntu 12.04.3 64BIT - UEFI/SECURE BOOT Ready!Caine 5.0 su pendrive può bootare su Uefi/Uefi+secure boot/Legacy Bios/Bios.

Caine 5.0 su DVD può bootare su Legacy Bios/Bios.

SystemBack è il nuovo installer. Windows side è Win-Ufo.

http://www.caine-live.net/

Di Admin (del 08/05/2014 @ 12:46:06, in Annunci, linkato 4009 volte)

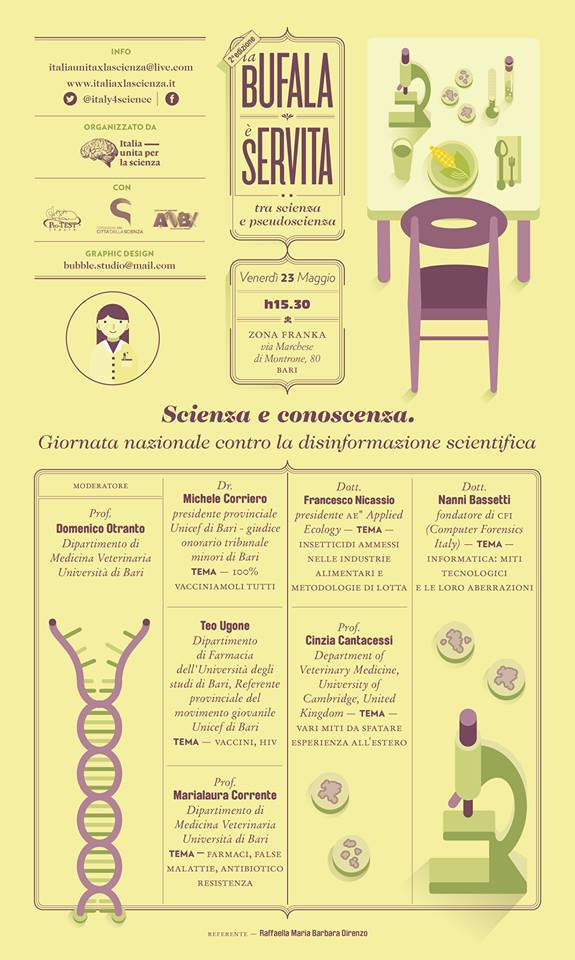

Il 23/Maggio/2014 si terrà un evento contro le bufale scientifiche che girano sul web e personalmente relazionerò su quelle informatiche. È un piccolo evento formativo ma che reputo importante per la gravità dei messaggi forvianti e privi di fondamento scientifico che girano in rete.

|

|

Ci sono 140 persone collegate

|

<

|

luglio 2024

|

>

|

L |

M |

M |

G |

V |

S |

D |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|

|

|

|

| |

|

|

|

|

|

|

|