Di seguito tutti gli interventi pubblicati sul sito, in ordine cronologico.

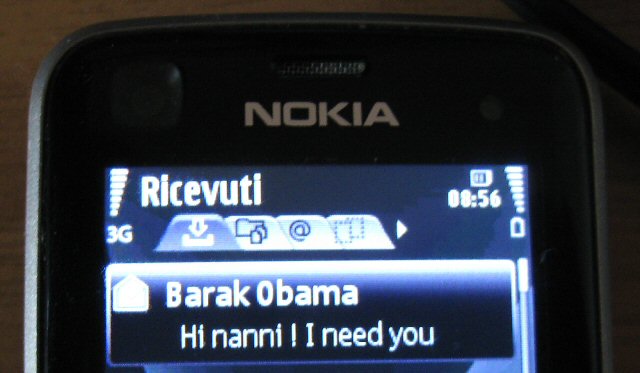

Tempo fa sulla mailing list di CFI ho provato a lanciare l'idea di effettuare un backup degli SMS tramite Nokia PC Suite, modificarne qualcuno e poi effettuare il restore sul telefono, in modo tale da avere un SMS finto che potrebbe essere usato per varie motivazioni (minacce, stalking, alibi, ecc.).

Chiaramente l'idea è una pura speculazione intellettuale/tecnica, visto che sarebbe assurdo affidare tutto un impianto accusatorio/difensivo solo su un sms, sappiamo bene che le indagini devono essere a 360 gradi, però in determinate condizioni di ignoranza, tabulati del gestore telefonico distrutti (perchè fuori dai tempi di data retention), ecc. ecc. potrebbe essere un bel fastidio/vantaggio (a seconda dei punti di vista) .

Inoltre, i tabulati dei gestori telefonici riportano solo il mittente, il destinatario, la data e l'ora, non il contenuto dell'SMS, quindi sarebbe pure ipotizzabile una modifica dell'SMS o una ricreazione ex-novo (mantenendo le stesse coordinate, data, ora, ecc.) sul proprio cellulare, però riportando un testo diverso da quello effettivamente ricevuto.... Continua a leggere...

Di Admin (del 10/09/2010 @ 15:51:53, in Annunci, linkato 1886 volte)

Annuncio vobis che CFI (Computer Forensics Italy) oggi ha un canale tematico in web tv, grazie alla lodevole iniziativa di Mariano Pitzianti

http://www.csif.tv/tv.html

Speriamo, che presto, avremo qualche contenuto da mandare in streaming ;)

Dopo mesi di lavoro finalmente Caine 2.0 è nato!

La distro presenta tante novità, ma andiamo ad elencarle:

1) Mounter GUI (grafici) per chi non ama la console.

2) Patch against: Fake Casper, modifiche del Journal, swap e automounting oltre che il mounting tramite applet avviene su dispositivo loop.

3) Nautilus scripts, una suite di scripts attivabili dal Nautilus al fine di migliorare le preview dei dispositivi ed effettuare delle operazioni "forensi".

4) Bash Scripts tools aggiornati.

5) La distro è INSTALLABILE ed essendo una LTS (Long Term Support) avrà il supporto fino al 2013.

6) altro ancora....

NBCaine 2.0 è ottimo per i NetBook ed include WinTaylor 2.1 (suite per la live forensics sui sistemi Microsoft).

Adesso non rimane che scaricarli: http://www.caine-live.net

Dopo aver passato un 7 Ottobre infernale finalmente il giorno del seminario a Palermo, organizzato da Orsa Consulting e specialmente da Matilde Passantino, è arrivato!

La sede di Orsa è una splendida villa del '700 con ampi spazi e giardini in quel di Mondello a Palermo, bellissima città, clima sereno con temperature comprese tra i 25 e 27 gradi.

Insomma tutto perfetto, l'aula grande ed attrezzata per accogliere le 70 persone che hanno partecipato al seminario, son venute da tutte le parti della Sicilia, ma anche da fuori regione, tutti affamati di cultura ed eventi che, come ben sappiamo noi gente del Sud, spesso mancano nelle nostre zone. Insomma tutto perfetto, l'aula grande ed attrezzata per accogliere le 70 persone che hanno partecipato al seminario, son venute da tutte le parti della Sicilia, ma anche da fuori regione, tutti affamati di cultura ed eventi che, come ben sappiamo noi gente del Sud, spesso mancano nelle nostre zone.

La stima ed il consenso che ricevo ogni volta che tengo questi seminari è sempre un'onda di calore che mi lascia ogni volta stupito ed incredulo, ma mi incoraggia and andare avanti per la strada intrapresa finora, ossia la condivisione della conoscenza, l'open source, l'essere sempre trasparente e mai montare sul piedistallo.

Detto questo, il workshop si è svolto come gli altri, con tante domande, dibattiti ed interesse, fino a giungere all'autografo sugli attestati di frequenza...

Orsa Consulting ha pure fornito un ottimo catering per il pranzo ed una precisione in tutti gli step.

Grazie a tutti ! Avanti così: http://www.cfitaly.net/italiacfi

Eccone due da non perdere!

Come promesso a molti...arriviamo anche a Nord!

uno è il 20 Novembre e l'altro il 27 Novembre 2010.

http://tinyurl.com/2dtxysw (Seminario 1)

http://tinyurl.com/22w939g (Seminario 2)

Il massimo sarebbe seguirli entrambi....ma a ognuno la sua scelta ;)

ciao

Un giorno l' amico Armando Buzzanca mi chiama perchè deve recuperare una nota vocale (un file audio) di un suo amico, che l'ha cancellato per errore dal proprio IPhone.

La vedo difficile, anche perchè col mondo della Mela non ho molto a che fare, quindi si procede per tentativi, non essendo un'attivita forense ma di semplice recupero dati.

Noto subito che l'IPhone non dà accesso a tutti i dati per questo motivo ha bisogno di essere Jailbrekkato, ossia una specie di sblocco che permetterà anche l'istallazione di un'APP chiamata Cydia tramite la quale si potranno scaricare diverse altre applicazioni utili per eseguire l'immagine di tutto l'IPhone su file.

Inizia il gioco di squadra:

Telefono all'amico Nicola Troccoli, che mi suggerisce di collegarmi col Safari dell'IPhone al sito: http://www.jailbreakme.com , ma questo jailbreak non funziona sul firmware 4.01, quindi apro Facebook e chiedo aiuto, tra commenti e chat becco Antonio Di Giorgio che mi suggerisce Limera1n un altro Jailbreak, che questa volta funziona (mi suggeriscono anche GreenPois0n)! Intanto, fioccano i commenti ed i consigli di altri amici.

Riavviato l'IPhone, appare Cydia, dopo aver smanettato un pò, riesco a scaricare ed istallare Mobile Terminal e OpenSSH, a questo punto entra in ballo Linux!... Continua a leggere...

Cosa succede dopo che abbiamo acquisito un disco in bitstream su file immagine?

In genere si comincia l'analisi del disco montando il file dd (raw), ewf o aff, ma ad un certo punto può esser utile virtualizzare l'immagine per tante ragioni, come per esempio lanciare i vari tools della Nirsoft, Sysinternals, lavorare con programmi proprietari istallati sulla macchina acquisita, guardare i processi attivi, ecc. ecc.

Fino a poco tempo fa, i sistemi per virtualizzare un file immagine erano quelli di:

1) Convertire il file in formato VDI o VMDK (VirtualBox o VMWare tanto per citare i due virtualizzatori più diffusi), occupando così altro spazio su hard disk e tanto tempo macchina.

2) Usare l'utilissimo LiveView, che evita la conversione e permette la virtualizzazione partendo direttamente dal file immagine in formato raw (dd).

LiveView però ha delle forti limitazioni:

1) Gira solo sotto Windows.

2) Usa VMWare e l'unica versione gratuita di VMWare server, accettata da LiveView, è rimasta la 1.0.qualcosa....ormai abbastanza vetusta.

Qualche tempo fa il buon Luigi Piciocchi (Caine-from-deb) mi parlò di XMOUNT, subito andai a verificare in maniera superficiale, istallandolo dal repository di Ubuntu e provai ad usarlo, ma non funzionava bene...

Poi ne parlai in chat con John Lehr, che subito dopo ha scritto un post sul suo blog e ieri riparlandone mi ha detto che dovevo scaricare xmount direttamente dal sito dei produttori, dato che quello preso dai repository Canonical (Ubuntu) era buggato.

Quindi ho proceduto in questo modo:

https://www.pinguin.lu/index.php (download del pacchetto DEB)

Controlliamo di avere i requisiti necessari:

Per chi usa Linux

- Kernel 2.6.x

- FUSE library

Per chi usa Mac OSX

- OSX 10.5 or above

- MacFUSE

• Verificare che il proprio utente (quello che useremo per lanciare la Virtual Machine) sia nel gruppo "fuse" (il root c'è di sicuro).In ogni caso si fa così: sudo usermod -a -G fuse username (dove username è il vostro utente linux) e poi editate il file “/ etc/fuse.conf” e scommentate (togliere il #) la riga user_allow_other.

A questo punto basta creare una directory: es.

sudo mkdir /media/lab

poi lanciare il comando:

sudo xmount --in dd --out vdi --cache cache.dat disk.dd /media/lab

per creare il file disk.vdi nella cartella /media/lab.

Infine lanciamo VirtualBox e creiamo una nuova macchina virtuale, usando come disco il disk.vdi e tutto funziona!

La forza di questo sistema è che il file disk.vdi è solo "simbolico", perchè in realtà non occupa lo spazio che dice di occupare, personalmente ho virtualizzato un file di 200Gb su un disco che ne aveva solo 180Gb liberi.

Chiaramente nell'esempio riportato ho utilizzato un input raw ed un output su VirtualBox, ma potrei anche usare il formato ewf in input ed il formato VMWare in output e/o tutte le altre combinazioni tra VMWare/VirtualBox e i formati dd/ewf/aff.

Ieri pensavo a creare un'interfaccia grafica per XMount, ma John mi ha preceduto, lavorando mentre io dormivo (bella forza per lui era mattina!) e, scherzi a parte, ha realizzato una GUI con YAD, un'evoluzione di Zenity...la potete trovare qui, completa di file deb di xmount 0.4.4 e YAD 0.5.2-1 :

http://scripts4cf.sf.net

Buon lavoro!

by Nanni Bassetti

Il 20/11/2010 il primo dei due seminari organizzati dalla Lunic Service a Piove di Sacco (PD) si è concluso con, ormai lo devo dire senza modestia, il solito successo. Il 20/11/2010 il primo dei due seminari organizzati dalla Lunic Service a Piove di Sacco (PD) si è concluso con, ormai lo devo dire senza modestia, il solito successo.

Una 40-ina di persone che ha seguito dalle 9.00 fino alle 18.30 senza mai distrarsi i due interventi.

Ho cominciato io con la parte dedicata alle tecniche di computer forensics, citando sempre le esperienze ed i casi più curiosi.

Una ragione del riscontro positivo costante che continuiamo a ricevere è forse dovuto ad un estremo realismo nel descrivere la situazione in cui si muovono i consulenti tecnici dediti alla digital forensics.

Si parla spesso dei costi, dei software, dell’hardware, delle risorse accessibili a tutti per iniziare, insomma non si parte con il descrivere una simile attività schiacciando i bottoni di mega-macchine e super-software, ma come usare il cervello, i mezzi più abbordabili e un costante invito allo studio ed all’approfondimento con l’ausilio dello scambio e condivisione di conoscenza.

La sessione di Walter Paolicelli è stata molto interessante, dato che si parlava di evoluzione del diritto dal 1978 ad oggi e di come sia cambiata la percezione dei mezzi tecnologici da parte del legislatore.

Inoltre, son stati citati casi famosi e reali, i profili dei cyber-criminali, la figura del consulente tecnico, le differenze tra CTP, CTU e Perito, insomma un intervento “legal” sui generis, molto più dinamico e coinvolgente rispetto agli interventi prettamente giuridici.

Chiudo augurando un in bocca al lupo a Gianni Amato e Denis Frati per il loro workshop del 27/11/2010, sempre con Lunic e sempre a Piove di Sacco.

|