Di seguito tutti gli interventi pubblicati sul sito, in ordine cronologico.

Premessa: questo articolo nasce da una serie di esperienze vissute e raccontatemi da molti...spero di essere riuscito a comunicare quello che spesso, anche ridendo, molti di "noi" hanno incontrato nella loro vita.

Mi trovo spesso a chiedermi se quello che percepiamo in rete sia legato alla realtà oppure

è tutto un grande videogame di simulazione, dove siamo tutti degli alter-ego di noi stessi, degli avatar

(anche questa parola adesso è di pubblico dominio solo per il film di Cameron, ma per chi vive la Rete è

come se fosse la parola "mela" o "pera").

Sulla Rete si pubblicano pensieri, prodotti, servizi, documenti, si interagisce, si creano delle comunità,

si diventa dei "guru" o semplici fruitori passivi (lurkers), degli entusiasti o dei detrattori, si creano le correnti pro e contro qualcosa o qualcuno, nascono amori ed odi, invidie ed adorazioni, fino al culto delle personalità.

Sulla rete nascono movimenti d'opinione, (ricordiamo il "popolo viola"), blog di protesta, messaggi d'odio e contro, messaggi pro, ma sembra che fino a quando queste cose non si manifestino fisicamente, con i corpi che si muovono in qualche piazza, i media e la gente "distratta", le gente che "non ho mai tempo per il web", la gente che "io navigo pochissimo", la gente che "io non uso facebook", la gente che "mi occupo d'altro", non se ne accorgano, non sanno o fanno finta di non sapere, quelli della Rete NON esistono.

Ci sono molte persone che hanno una moltitudine di estimatori, che producono tanto online, sono leader in alcuni settori, sono conosciuti anche all'estero, i loro prodotti e/o servizi e/o nomi sono pubblicati su libri, riviste online e cartacee, si interfacciano con le personalità più di spicco del settore in cui operano, personalità internazionali e nazionali...sulla Rete sono un punto di riferimento, sono visti, a volte impropriamente, come dei veri guru del settore.

Alcuni di questi riescono a passare, come per osmosi, dal mondo virtuale a quello reale, ricevendo le giuste e meritate gratificazioni, altri rimangono PROFETI online e NESSUNO nella realtà, giusto per traslare il detto latino "Nemo profeta in patria".

Come mai in alcune realtà, Enti, Aziende, ecc., chi sta nella stanza dei bottoni, continua ad ignorare completamente la rete? Come mai continuano a scegliere di collaborare con persone che hanno al loro attivo solo qualche conoscenza "locale", che sono conosciuti a malapena nella loro città? Città....un concetto che per un abitante della Rete è come parlare di un granello di sabbia...chissenefrega di quei quattro punti di riferimento della propria città?

Se hai appena finito di collaborare con con calibri d'oltreoceano, ricevi offerte di lavoro da aziende internazionali, aiuti molti via e-mail, ricevi molti complimenti sul tuo blog, il tuo ultimo articolo è stato appena pubblicato su una prestigiosa rivista, in alcuni posti si parla di te senza che neppure tu ne sia a conoscenza....chissenenfrega se non conosci il Dott. Rossi o l'Assessore Verdi o il prof. Bianchi...ma che sono queste robette?

Perchè queste robette hanno ancora così tanto peso?

La risposta è forse da ricercare nelle scarse competenze di chi deve selezionare, magari non è del settore, non usa internet per fare scouting, non sa discernere tra ciò che è pregiato e ciò che è dato solo da "nepotismi" ed "amicizie", questo perchè non si insegna a saper valutare, si sottovaluta la rete, fa più figo uscire sul "Gazzettino di Paperopoli" piuttosto che essere su Wikipedia o a volte il "Gazzettino di Paperopoli" non si interessa nemmeno a fenomeni locali, quando sono anche segnalati da giornali o agenzie nazionali.

Questo ci fa capire come siamo ancora un "villaggio", una comunità di provinciali, di donnette da pianerottolo...quindi ci connettiamo alla Rete e cominciamo a vivere ognuno il proprio "Pianeta Pandora" personale, ma appena ci scolleghiamo, torniamo ad essere i signori nessuno, nel mondo delle strette di mano, degli occhiolini, del io conosco Tizio e quando tentiamo di spiegare chi conosciamo, può capitare che i nostri interlocutori potrebbero guardarci come si guarda uno che sta parlando Klingoniano...

Qui dalla Rete è tutto...sconnessione in corso...back to the Trashworld!

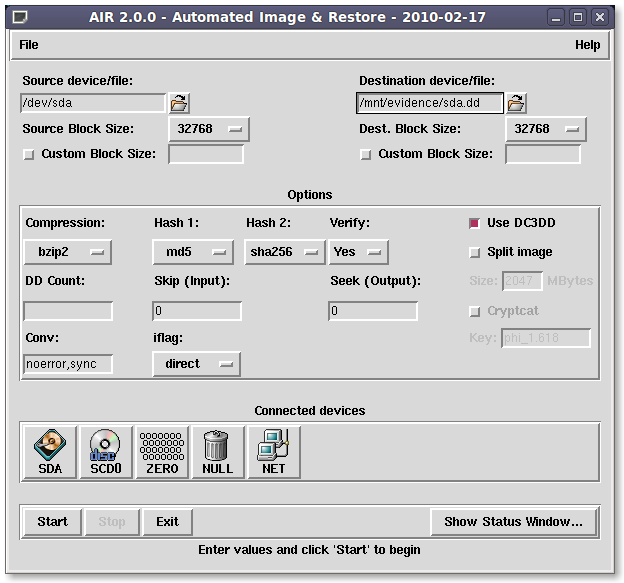

"A new version of AIR has been released. The primary change is that it now supports the dc3dd imager and doing 2 hashing algorithms. Thanks to Dr. Nanni Bassetti for his modifications and feedback that made this release possible. As always, feedback and comments appreciated."

These are the comments of Steve Gibson on SourceForge.net for the launch of the new release of

AIR (Automated Image and Restore).

I remember when I used for the first time this precious and useful GUI for the DD and DCFLDD, it was the 2005...me and thousands of people have loved it...and in the 2010 I am in the development team, because I just modified AIR changing DCFLDD with DC3DD, double hashing and iflag setting.

I was very happy that Steve has appreciated my starting changes and then he worked to tune and fix the final release of AIR 2.0.0

Special thanks to the Beta Testers:

Stefano Menozzi (very deep testing)

and

Raffaele Colaianni

AIR WEBSITE: http://air-imager.sourceforge.net/

Di Admin (del 24/02/2010 @ 08:52:22, in Annunci, linkato 2245 volte)

Ancora soddisfazioni!

SFDumper (Selective File Dumper) e Fundl sul CERT

http://www.cert.org/forensics/tools/

February 19, 2010

sfdumper

sfdumper version 2.1 was installed in the Fedora 12, 11, and 10 repositories.

fundl

fundl version 2.0 was installed in the Fedora 12, 11, and 10 repositories.

Questo è il 100-esimo articolo del mio blog...quindi è tempo di bilanci!

Se penso a quanto lavoro e tempo ho/abbiamo (con l'amico Denis) investito, penso a successi come:

Non resta che ringraziare sempre chiunque ci remuneri anche con una semplice recensione positiva o il costante supporto morale!

Grazie a tutti ancora... :)

Di Admin (del 25/02/2010 @ 15:25:44, in Annunci, linkato 2572 volte)

Mi hanno segnalato che hanno parlato di CAINE in una web-conference della ec-council CHFI ed ho trovato anche questo, al modulo 7 c'è CAINE

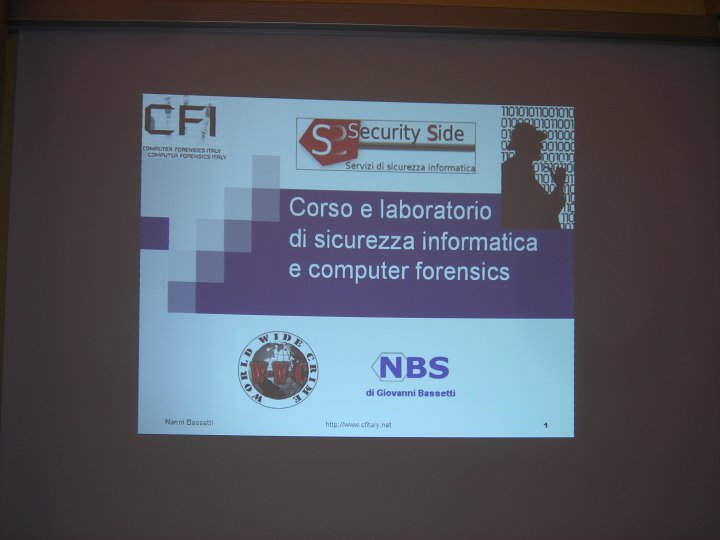

Ieri 27/02/2010 ho tenuto il seminario sulla computer forensics a Cosenza presso l'ordine degli ingegneri.

Appena arrivato mi son trovato di fronte l'aula stracolma erano almeno 100 persone di tutte le età pronte a sciropparsi 6 lunghe ore dedicate a questa disciplina.

Sono stato presentato in maniera straordinaria, facendomi sentire come una rock star, ho scoperto che tanti mi seguivano da tempo, sia sul blog sia sulla mailing list di CFI, qualcuno dai tempi del mio corso di ASP e molti a causa della distrbuzione CAINE.

Dopo circa un'oretta dall'inizio una giornalista del "Quotidiano della Calabria" mi ha "sequestrato" per potermi intervistare privatamente, l'evento è andato liscio, dinamico, senza alcun sbadiglio, anzi con tante domande ed hanno tirato fino alla fine!

Ho parlato diffusamente delle best practices, la hash collision, gli aneddoti legati allo svolgimento delle operazioni, le CTP e le CTU, e di CAINE, ringraziando sempre Giancarlo Giustini che iniziò il progetto ed esaltando l'Open Source che peremette anche i passaggi di mano e/o le modifiche ai software (come è successo con AIR ), ho parlato delle collaborazioni proficue con tutti gli amici di sempre e quelli nuovi (da Denis a Maxim, ecc.), insomma una carrellata di argomenti tecnici e umani che ha generato vari spunti di riflessione.

Non mi rendevo conto di quanta gente ci/mi segue, di quanti sono grati di tutto il lavoro di divulgazione gratuita, dei prodotti software realizzati, della disponibilità sempre mostrata...un evento come quello di ieri mi ha fatto capire, che dal 2005 ad oggi le cose sono molto cambiate e che la Rete è un grande mezzo, è un sistema che permette di esprimerti e farti valutare, senza necessariamente aver lavorato per le mega aziende, aver conseguito 100 certificazioni costose, aver frequentato nomi noti o aver vissuto in città importanti...quindi, ancora una volta, GRAZIE A TUTTI per il sostegno e la stima.

Un ringraziamento particolare all'Ing. Emilio Malizia ed all'Ing. Giuseppe Spina ;)

Dopo innumerevoli ritardi aerei giungo a Catania il giorno 01/03/2010 e Gianni mi viene a prendere all'aeroporto, nel raggiungere l'hotel comincio ad apprezzare la splendida cittadina siciliana e pregusto l'inizio del corso che si svilupperà nei 4 giorni successivi. Dopo innumerevoli ritardi aerei giungo a Catania il giorno 01/03/2010 e Gianni mi viene a prendere all'aeroporto, nel raggiungere l'hotel comincio ad apprezzare la splendida cittadina siciliana e pregusto l'inizio del corso che si svilupperà nei 4 giorni successivi.

L'albergo è molto elegante e la sala è bella, con un soffitto affrescato ed un'atmosfera molto accogliente, penso subito che sarà utile a creare un ambiente amichevole e rilassato.

Il primo giorno inizia Gianni Amato parlando di sicurezza informatica operativa, sciorinando casi reali e contromisure reali, non la solita teoria macroscopica e spesso incomprensibile, il tutto inframmezzato da interventi degli alunni e del sottoscritto, in modo da realizzare un flusso di informazioni che si adattava di volta in volta e che spaziava dalla sicurezza alla forensics dinamicamente.

Subito inizia un primo esercizio pratico, dove si cerca di attaccare un sito simulato, in seguito si analizza un malware, poi parto io con una serie di esercizi di attacco a delle web applications con livelli successivi di difficoltà, il tutto sempre condito da teoria, discussioni, confronti, ecc.

Il corso continua a pranzo, a cena, dopo cena, insomma si crea una vero gruppo di lavoro e di amicizia tra i docenti e gli alunni (tutti molto preparati e provenienti da realtà medio/grandi), questo tipo di "convivenza" docente con alunno ha trasformato il corso in un qualcosa di diverso, una full immersion umana e tecnica, un vero e proprio bootcamp, lasciando profondamente soddisfatti tutti, sia i docenti sia i discenti, poichè corsi così "sbottonati", a detta degli astanti, non sono così diffusi. Durante la mia sessione ho parlato di computer forensics teorica e pratica, ho illustrato le acquisizioni da Windows con FTK Imager e write blocker software e da Caine con AIR 2.0.0 e con Guymager e da riga di comando, poi Autopsy, carving, editor esadecimale, ecc. La cosa bella era che per ogni argomento provavamo l'applicazione PRATICA facendo fare e non solo facendo ascoltare, questa parte di laboratorio è stata molto apprezzata. Il corso continua a pranzo, a cena, dopo cena, insomma si crea una vero gruppo di lavoro e di amicizia tra i docenti e gli alunni (tutti molto preparati e provenienti da realtà medio/grandi), questo tipo di "convivenza" docente con alunno ha trasformato il corso in un qualcosa di diverso, una full immersion umana e tecnica, un vero e proprio bootcamp, lasciando profondamente soddisfatti tutti, sia i docenti sia i discenti, poichè corsi così "sbottonati", a detta degli astanti, non sono così diffusi. Durante la mia sessione ho parlato di computer forensics teorica e pratica, ho illustrato le acquisizioni da Windows con FTK Imager e write blocker software e da Caine con AIR 2.0.0 e con Guymager e da riga di comando, poi Autopsy, carving, editor esadecimale, ecc. La cosa bella era che per ogni argomento provavamo l'applicazione PRATICA facendo fare e non solo facendo ascoltare, questa parte di laboratorio è stata molto apprezzata.

L'ultimo giorno è partito Walter Paolicelli che si è occupato di Legge 48/2008, codici di procedura penale, criminal profiling, ma molto belle sono state le discussioni avute sull'intepretazione giuridica del metodo scientifico e di altre obiezioni possibili in aula, oltre che di quanti errori di valutazione ci sono nella scelta di un consulente tecnico, dovuti all'ingnoranza, allo scarso uso della rete per fare ricerca sulle persone qualificate e su come i media spesso facciano parlare gente blasonata che però spesso non è edotta sull'argomento di cui si sta dibattendo. L'ultimo giorno è partito Walter Paolicelli che si è occupato di Legge 48/2008, codici di procedura penale, criminal profiling, ma molto belle sono state le discussioni avute sull'intepretazione giuridica del metodo scientifico e di altre obiezioni possibili in aula, oltre che di quanti errori di valutazione ci sono nella scelta di un consulente tecnico, dovuti all'ingnoranza, allo scarso uso della rete per fare ricerca sulle persone qualificate e su come i media spesso facciano parlare gente blasonata che però spesso non è edotta sull'argomento di cui si sta dibattendo.

Insomma, il corso è stato un successo, è nato sulla rete, organizzato da gente della rete, seguito da persone della rete...la rete un grande mezzo che fornisce a tutti la possibilità di scegliersi e di scegliere, speriamo che sarà utilizzata sempre di più nel futuro, anche e specialmente per chi vuole portare e/o creare cultura in logistiche spesso e troppo abbandonate dal resto del mondo.

Programma del corso: http://www.securityside.it/corsi/crimini-informatici-catania.php

Nanni Bassetti

Di Admin (del 20/03/2010 @ 10:21:39, in Annunci, linkato 2828 volte)

Caine su Linux Magazine di Aprile

Bella recensione ed è inclusa sul DVD allegato alla rivista

Di Admin (del 30/03/2010 @ 14:04:13, in Annunci, linkato 2210 volte)

Oggi ho cominciato con la prima lezione di questo corso QUI

Ottimi alunni !

Di Admin (del 02/04/2010 @ 13:45:38, in Annunci, linkato 3523 volte)

Sabato 24 aprile, c/o Ordine degli Ingegneri di Lecce:

Ore 9.00 Registrazione

Ore 9.30 inizio

ore 13.30 pausa pranzo

ore 14.30 ripresa

ore 16.30 fine corso e dibattito

Aperto anche agli avvocati e non iscritti.con precedenza agli iscritti fino

al raggiungimento delle 50 unità.

La sede del corso è presso l'Ordine degli Ingegneri di Lecce V.le M. De

Pietro, 23 - Tel.0832/245472; Fax:304406

(nei pressi del tribunale) comunque all'ingresso di lecce uscita

superstrada.

http://www.ordineingegnerilecce.it/eventi/corsoinffor_20100424.pdf

Relatore: Dott. Nanni Bassetti

Di Admin (del 15/04/2010 @ 13:58:21, in Annunci, linkato 2070 volte)

Dopo il successo ottenuto a Catania, siamo finalmente riusciti ad organizzare il

Corso e Laboratorio di Sicurezza Informatica e Computer Forensics

a Bari dal 4 al 7 Maggio-2010, l'organizzazione è stata curata da Ugo Lopez, che ha trovato un'ottima location nel verde, creando anche un connubio tra il "sociale" e l'open source.

Per maggiori informazioni cliccate QUI.

|